Приветствую, уважаемых читателей! В этой статье мы поговорим про взлом Wi-Fi через WPS. Юные хацкеры могут успокоиться – ничего эдакого здесь не будет (никакого Windows), халявного вайфая вам не видать, можете дальше идти играть в майнкрафт! Остальным же – устраиваемся поудобнее.

Наш портал никого не призывает к взлому! Возможные техники рассчитаны на применение на своих собственных сетях с целью улучшения их безопасности и понимания принципов работы сложных технологий. Специально для домохозяек и начинающих безопасников, жаждущих обезопасить свой дом от иноквартирного вторжения школьников.

Почему WPS?

Так почему же люди подключаются по паролю, но как только речь заходит о получении доступа к роутеру обходными методами сразу же вспоминают WPS? Все очень просто:

- Пароль – в наше время состоит не менее чем из 8 цифр-букв, которые порой предсказать очень тяжело, и никакие супер-пупер GPU здесь не помогут.

- WPS – всегда состоит из 8 цифр, есть варианты ускорения перебора, есть известные обходы.

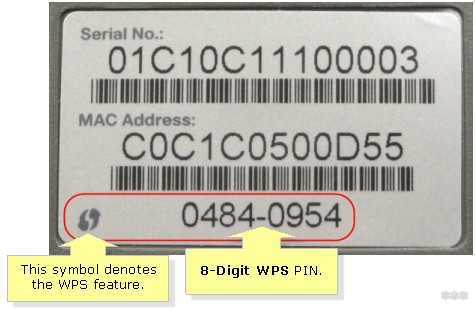

Т.е. технология, призванная облегчить подключение к вашему устройству, облегчает и несанкционированный доступ к нему. Главное, что следует усвоить здесь – WPS состоит из 8 цифр, например, вот так:

12345678

Как защититься?

Нас в чате очень часто школьники волную вопросами типа «ну скинь прогу шоб быстро взломать». Если бы такое было – уже бы все было поломано. Но люди же ведь не дурачки, есть и надежные методы защиты. Поэтому и статья не столько показывает методы взлома, сколько говорит о том, что проще защититься и спать спокойно.

Надежные методы защиты своего Wi-Fi:

- Пароль – ставим длинный пароль из букв-цифр (не минимальные 12345678, а символов эдак на 20). Даже после перехвата хэндшейка на восстановление такого пароля на самых мощных кластерах сейчас уйдут десятилетия… Всего 20 символов, и вы в безопасности. Не сложно ведь?

- WPS – убедиться, что отключена, и по возможности не использовать ее. Исключение – подключать другие устройства через кнопку, но контролировать этот процесс воочию.

Векторы атаки

После того как мы выяснили основные проблемы WPS и методы защиты, перейдем к векторам атаки, которыми могут воспользоваться злоумышленники. Раздел создан специально для понимания направлений, которые по-хорошему нужно контролировать вручную, т.к. все домашние роутеры разные, и в разное время применялись разные методы защиты. На одних устройствах WPS включен по умолчанию, а на других нет…

По моему мнению сейчас выделяются два главных направления для взлома:

- Базы WPS PIN-кодов.

- Перебор ПИН-кодов.

Подробнее о каждом методе будет ниже.

Базы ПИН-кодов

Представьте, что вы покупаете новенький роутер, включаете его и радуетесь. Но ничего не подозреваете о скрытой угрозе – WPS на нем включен, а все роутеры этой линейки имеют один и тот же ПИН-код. Т.е. по всему миру разошлись десятки тысяч устройств с одинаковым паролем. Бред? Отнюдь…

На заре технологии такое было очень распространено. Сейчас реже. Поэтому важно убедиться сразу после настройки, что WPS отключен. А что с паролями? Ушлые люди давно составили эти базы. По точке доступа (и заводским названиям сетей) определяется модель роутера, а далее программ начинает к ней пытаться подобрать ПИН-код. На старых моделях вероятность подобной операции очень высока, на новых – близка к нулю.

Такой метод очень популярен среди «взломщиков Wi-Fi» на мобильных телефонах. Список паролей ограничен и не требует больших мощностей.

Вот некоторые мобильные приложения со ссылками на обзоры на нашем сайте, которые в теории где-то реализуют работу с базами:

- WiFi Warden

- WiFi WPS Unlocker

- WifiAccess WPS WPA WPA2

- WIFI WPS WPA TESTER

Перебор WPS

С базами разобрались, но даже в простом переборе (читаем как «брут») всех возможных ПИН-кодов нашли уязвимости. Помните еще про 8 цифр?

- Стандартно нужно перебрать по очереди все 8 цифр – 100 млн. комбинаций.

- Был найден метод, который позволяет перебрать всего 4 цифры, а оставшиеся 4 цифры находятся с ним в коллизии. Итого перебор сократился до 10 тысяч комбинаций. А в переводе на время – это несколько часов в худшем случае.

На пороге открытия этого метода сокращенного перебора наверняка случился бум поломанных роутеров. Не очень старые модели вполне уязвимы к эксплуатации подобного, поэтому единственный случай защиты – отключить WPS.

Новые же модели защищены от этой атаки – во-первых, имеют по умолчанию отключенный WPS, во-вторых, вводят задержку между попытками ввода ПИН-кода и в случае подозрения на перебор блокируют атакующую машину. Как итог – время на перебор увеличивается многократно, а взлом снова становится труднодостижимым, ведь «хэндшейка» ПИН-кода здесь не словить.

Из популярных средств проведения этой атаки – reaver. Не буду много говорить о ней – намного проще будет посмотреть любой видеоролик по этой теме. Если кратко (для Kali Linux):

- Переводим наш Wi-Fi адаптер в режим мониторинга:

airmon-ng start wlan0

- Ищем все окружающие точки доступа и находим BSSID нашей, на которой собираемся проверить работу Ривера:

airodump-ng mon0

- Запускаем перебор и ждем успешного завершения (странное число BSSID):

reaver -i mon0 -b 00:22:33:44:55:66 -vv

Вот и вся актуальная информация (а для новых моделей неактуальная). Проверьте все на себе, а в идеале просто отключите WPS, чтобы не терять время напрасно. Можно ли взломать сейчас Wi-Fi – как по мне, это больше игра в рулетку, повезет – не повезет. Уменьшить шансы злоумышленникам и есть наша главная задача в этой игре. Так что смотрите, изучайте, а если остались какие-то вопросы – смело пишите их в комментариях ниже. Обязательно рассмотрим!